Microsoft Store から特別なご案内 メールは詐欺?

こんにちはホワイトハッカー目指して勉強中のセキュヒロです。

Microsoft Store から特別なご案内 メールは詐欺?

先日、以下のメールを受信しました。

なんだか嫌な予感。。。

ということで、詐欺なのかMicrosoftからの本物のメールなのか調べてみました。

メール送信者/送信元アドレス

microsoft365@mail.onedrive.com

このメールアドレスだけみると、ドメインはMicrosoftのものっぽいし、詐欺ではなさそうな気もする。詐欺ではなく本物かも?

結論

安心してください。

本物のマイクロソフトからのメールです!!

詐欺の見分け方(今後同様のメールを受取った際の詐欺の見分け方)

*今回紹介する方法とは別手段「メールヘッダー確認による詐欺の見分け方」はこちら

security-hirohiro.hatenablog.com

① リンクを右クリック

*左クリックすると詐欺サイトに飛ぶので要注意

② 「リンクのアドレスをコピー」を選択

③ トレンドマイクロサイトセーフティセンターにアクセス

global.sitesafety.trendmicro.com

④ ②でコピーしたアドレスを貼付け

⑤ 「今すぐ確認」をクリック

⑥ 安全!!

他の調べ方

⑦ aguse.jp: ウェブ調査にアクセス

⑧ ②でコピーしたアドレスを貼付け

⑨ 「調べる」をクリック

⑩サーバー証明書項目からマイクロソフトのちゃんとした証明書っぽい

LinkedInパスワードのリセットが必要です メールは詐欺?

こんにちはホワイトハッカー目指して勉強中のセキュヒロです。

LinkedInパスワードのリセットが必要です メールは詐欺?

先日、以下のメールを受信しました。

怪しい。。。ひょっとして詐欺? でも誘導するリンクもないし本物かも??

メール送信者/送信元アドレス

security-noreply@linkedin.com

このメールアドレスだけみると、ドメインはLinkedinだし、詐欺ではなさそうな気もする。本物かも?

結論

安心してください。

本物のLinkedinからのメールです!!

詐欺の見分け方(今後同様のメールを受取った際の詐欺の見分け方)

① 画面を右クリック して、 「メッセージのソースを表示」を選択(Hotmailの場合)してヘッダー情報を表示。

*メーラーによって、ヘッダ情報表示方法が異なります。

Gmail:http://blog.heteml.jp/?p=180

Outlook:http://blog.heteml.jp/?p=118

MacMail:http://blog.heteml.jp/?p=208

②”Received: from”の確認

”Received:”は複数ありますが、そのメールを扱ったメールサーバが独自に書き込む情報です。上側にある情報のほうが受け取り側に近く、下側の情報が送信側に近くなります。

つまり、一番下にある”Received: from”を見ると送信元の情報を確認できます。

今回の例で言うと、10.152.98.117というIPアドレスからメールが送信されたことを示していますが、これはLANで使用されているプライベートIPアドレスなので、その次のIPアドレスを確認します。

以上より送信元IPアドレスは、108.174.0.226となります。

③ドメイン/IPアドレス サーチ 【whois情報検索】で確認

https://www.cman.jp/network/support/ip.html へアクセス

「108.174.0.226」を入力

管理情報紹介実行をクリック

④結果表示

108.174.0.226 = mailf-gb.linkedin.com

linkedin.comドメインであることからLinkedinから送信されたもので間違いなさそう。ちなみに、mailf-gbはGlobalなMailサーバ?かもね

楽天 支払情報一致していません メールは本物? 詐欺?

こんにちはホワイトハッカー目指して勉強中のセキュヒロです。

楽天 支払情報一致していません メールは本物? 詐欺?

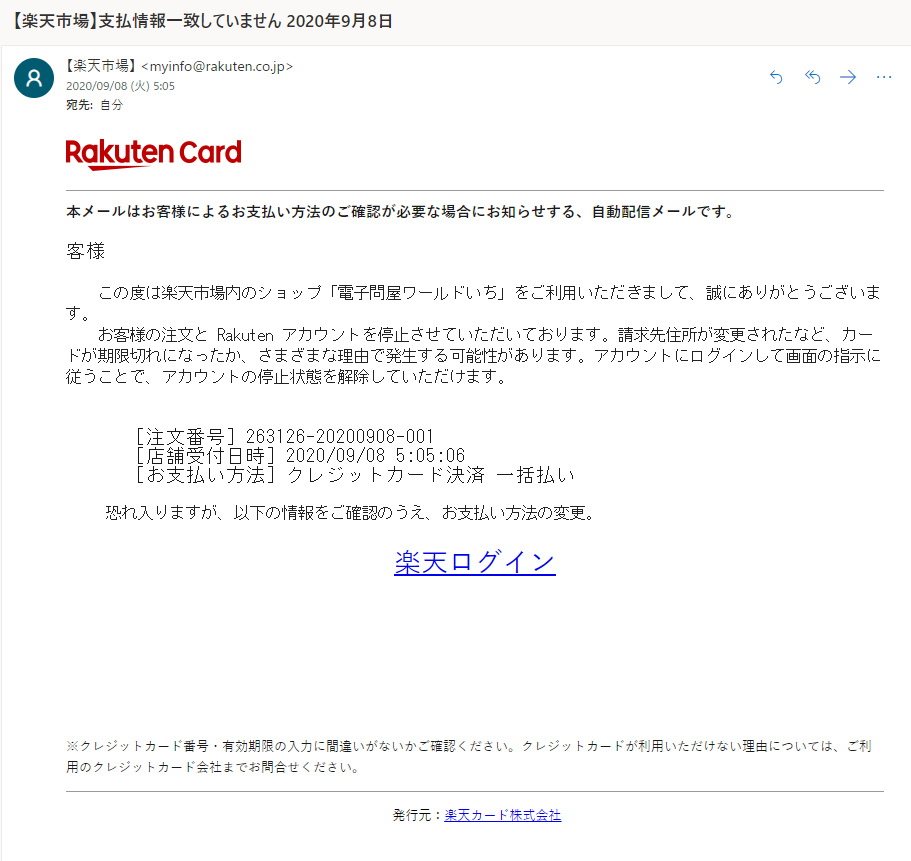

先日、以下のメールを受信しました。

![]()

本メールはお客様によるお支払い方法のご確認が必要な場合にお知らせする、自動配信メールです。

客様

この度は楽天市場内のショップ「電子問屋ワールドいち」をご利用いただきまして、誠にありがとうございます。

お客様の注文と Rakuten アカウントを停止させていただいております。請求先住所が変更されたなど、カードが期限切れになったか、さまざまな理由で発生する可能性があります。アカウントにログインして画面の指示に従うことで、アカウントの停止状態を解除していただけます。

[注文番号] 263126-20200908-001

[店舗受付日時] 2020/09/08 5:05:06

[お支払い方法] クレジットカード決済 一括払い

恐れ入りますが、以下の情報をご確認のうえ、お支払い方法の変更。

※クレジットカード番号・有効期限の入力に間違いがないかご確認ください。クレジットカードが利用いただけない理由については、ご利用のクレジットカード会社までお問合せください。

発行元:楽天カード株式会社

実に怪しい。。。 典型的な詐欺の手口にしか見えない。。。

メール送信者/送信元アドレス

myinfo@rakuten.co.jp

info@rakuten.co.jp

結論

詐欺メールです。

詐欺の見分け方

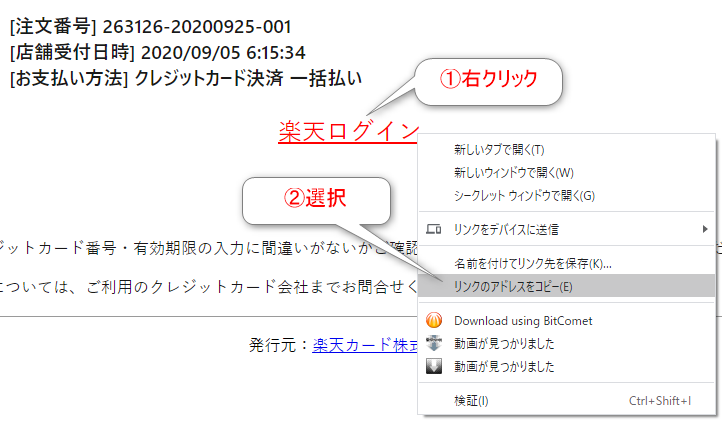

① リンクを右クリック

*左クリックすると詐欺サイトに飛ぶので要注意

② 「リンクのアドレスをコピー」を選択

③ トレンドマイクロサイトセーフティセンターにアクセス

トレンドマイクロサイトセーフティセンターは、開く前に危険度をチェックしてくれるウェブサービスです。

怪しそうなURLを開く必要がある場合は、トレンドマイクロサイトセーフティセンターを利用することで、今後の似たような詐欺サイトも見分けられます。

global.sitesafety.trendmicro.com

④ ②でコピーしたアドレスを貼付け

⑤ 「今すぐ確認」をクリック

⑥ 危険!!

フィッシングサイトの可能性大といことで、詐欺メールと考えるべきです。

他の調べ方

*少しマニアックになりますが、以下リックの見分け方②の方法だと攻撃元もなんとなく把握できますので興味がございましたら、参考にしてください。

security-hirohiro.hatenablog.com

Amazon 支払情報一致していません メールは詐欺?

こんにちはホワイトハッカー目指して勉強中のセキュヒロです。

Amazon 支払情報一致していません メールは詐欺??

先日、以下のメールを受信しました。

客様 お客様のアカウントで異常な行為が検出されたため、お客様の注文と Amazon アカウントを停止させていただいております。アカウントにログインして画面の指示に従うことで、アカウントの停止状態を解除していただけます。

領収書/購入明細書

またのご利用をお待ちしております。 |

|||||||||||||||||||||||||

実に怪しい。。。 典型的な詐欺の手口にしか見えない。。。

メール送信者/送信元アドレス

jzj@amazon.co.jp

結論

詐欺メールです。

詐欺の見分け方①

① リンクを右クリック

*左クリックすると詐欺サイトに飛ぶので要注意

② 「リンクのアドレスをコピー」を選択

③ トレンドマイクロサイトセーフティセンターにアクセス

トレンドマイクロサイトセーフティセンターは、開く前に危険度をチェックしてくれるウェブサービスです。

怪しそうなURLを開く必要がある場合は、トレンドマイクロサイトセーフティセンターを利用することで、今後の似たような詐欺サイトも見分けられます。

global.sitesafety.trendmicro.com

④ ②でコピーしたアドレスを貼付け

⑤ 「今すぐ確認」をクリック

今回は未評価ということで、なりすまし詐欺メールとまでは判断できませんでしたが、新しい詐欺サイトのため未評価である可能性が高いです。ということで、別の方法で詐欺かどうか確認します。

なお、トレンドマイクロサイトセーフティセンターを使って、未然になりすまし詐欺サイトへのアクセスを防いだ例の記事は以下になりますので、参考にしてください。

security-hirohiro.hatenablog.com

詐欺の見分け方②

以下リックの見分け方②の方法により、メール送信元がAmazonとは全く関係のないドメインから送付されていることがわかります。

よって、詐欺メールということがわかります。

少しマニアックになりますが、今後同じようなメールを受取ったときに、自分で詐欺メールかどうかの判断に使えると思いますので、興味がありましたら一読ください。

security-hirohiro.hatenablog.com

楽天 注文は停止されました メールは詐欺?

こんにちはホワイトハッカー目指して勉強中のセキュヒロです。

楽天 注文は停止されました メールは詐欺?

先日、以下のメールを受信しました。

![]()

客様

この度は楽天市場内のショップ「電子問屋ワールドいち」をご利用いただきまして、誠にありがとうございます。

お客様の注文と Rakuten アカウントを停止させていただいております。アカウントにログインして画面の指示に従うことで、アカウントの停止状態を解除していただけます。これは、カードが期限切れになったか。請求先住所が変更されたなど、さまざまな理由で発生する可能性があります。

恐れ入りますが、以下の情報をご確認のうえ、お支払い方法の変更。

[注文番号] 263126-20200925-001

[店舗受付日時] 2020/09/05 6:15:34

[お支払い方法] クレジットカード決済 一括払い

※クレジットカード番号・有効期限の入力に間違いがないかご確認ください。クレジットカードが利用いただけない理由については、ご利用のクレジットカード会社までお問合せください。

発行元:楽天カード株式会社

実に怪しい。。。 典型的な詐欺の手口にしか見えない。。。

メール送信者/送信元アドレス

myinfo@rakuten.co.jp

結論

詐欺メールです。

詐欺の見分け方

① リンクを右クリック

*左クリックすると詐欺サイトに飛ぶので要注意

② 「リンクのアドレスをコピー」を選択

③ トレンドマイクロサイトセーフティセンターにアクセス

トレンドマイクロサイトセーフティセンターは、開く前に危険度をチェックしてくれるウェブサービスです。

怪しそうなURLを開く必要がある場合は、トレンドマイクロサイトセーフティセンターを利用することで、今後の似たような詐欺サイトも見分けられます。

global.sitesafety.trendmicro.com

④ ②でコピーしたアドレスを貼付け

⑤ 「今すぐ確認」をクリック

⑥ 危険!!

フィッシングサイトの可能性大といことで、詐欺メールと考えるべきです。

他の調べ方

*少しマニアックになりますが、以下リックの見分け方②の方法だと攻撃元もなんとなく把握できますので興味がございましたら、参考にしてください。

security-hirohiro.hatenablog.com

No module named pip エラー 時の対応方法 by Kali linux

No module named pip エラー 時の対応方法 on Kali linux 備忘録

環境

PC:Kali linux 2020.1 on Virtual Box / Windows10

そもそもpipとは

実行コマンドとpipエラー内容

・ある関連モジュールのインストール実行時のエラー

sudo python3 -m pip install -r xyz.txt

/usr/bin/python3: No module named pippipエラー対応方法

・pipを強制的に再インストール

curl https://bootstrap.pypa.io/get-pip.py -o get-pip.py

sudo python3 get-pip.py --force-reinstallpipエラー対応の確認方法

pip3 -V

pip 20.2.2 from /usr/local/lib/python3.8/dist-packages/pip (python 3.8)python3 -m pip -V

pip 20.2.2 from /usr/local/lib/python3.8/dist-packages/pip (python 3.8)その他

pipエラー対策確認時に、

pip -V/usr/share/python-wheels/pkg_resources-0.0.0-py3-none-any.whl/pkg_resources/py2_warn.py:21: UserWarning: Setuptools will stop working on Python 2

You are running Setuptools on Python 2, which is no longer supported and

>>> SETUPTOOLS WILL STOP WORKING <<<

in a subsequent release (no sooner than 2020-04-20).

Please ensure you are installing

Setuptools using pip 9.x or later or pin to `setuptools<45`

in your environment.

If you have done those things and are still encountering

this message, please follow up at

https://bit.ly/setuptools-py2-warning.

WARNING: pip is being invoked by an old script wrapper. This will fail in a future version of pip.Please see https://github.com/pypa/pip/issues/5599 for advice on fixing the underlying issue.To avoid this problem you can invoke Python with '-m pip' instead of running pip directly.pip 20.0.2 from /usr/lib/python2.7/dist-packages/pip (python 2.7)Amazonプライムの自動更新設定を解除いたしました! メールは詐欺?

こんにちはホワイトハッカー目指して勉強中のセキュヒロです。

Amazonプライムの自動更新設定を解除いたしました メールは詐欺?

先日、以下のメールを受信しました。

|

クレジットカード情報の更新、追加などにつきまして、以下の手順をご確認ください。アカウントサービスからAmazon情報を管理するページにアクセスして、更新してください。

また、Amazonプライム期間が終了したら、 お急ぎ便無料 や プライム・ビデオ見放題 などのプライム会員特典のご利用ができなくなります。(主なプライム会員特典を確認するには こちらをクリックしてください)。早めにお手続きの程よろしくお願い致します

継続してプライム会員特典をお楽しみいただきたい場合は、「Amazonプライム会員情報の管理」ページにて「会員資格を継続する」 をクリックしてください。 |

|

|

|

実に怪しい。。。 典型的な詐欺の手口にしか見えない。。。

メール送信者/送信元アドレス

qtcjjbwbg@amazon.co.jp

結論

詐欺メールです。

詐欺の見分け方

① リンクを右クリック

*左クリックすると詐欺サイトに飛ぶので要注意

② 「リンクのアドレスをコピー」を選択

③ トレンドマイクロサイトセーフティセンターにアクセス

トレンドマイクロサイトセーフティセンターは、開く前に危険度をチェックしてくれるウェブサービスです。

怪しそうなURLを開く必要がある場合は、トレンドマイクロサイトセーフティセンターを利用することで、今後の似たような詐欺サイトも見分けられます。

global.sitesafety.trendmicro.com

④ ②でコピーしたアドレスを貼付け

⑤ 「今すぐ確認」をクリック

⑥ 危険!!

フィッシングサイトの可能性大といことで、詐欺メールと考えるべきです。

他の調べ方

*少しマニアックになりますが、以下リックの見分け方②の方法だと攻撃元もなんとなく把握できますので興味がございましたら、参考にしてください。

security-hirohiro.hatenablog.com